收集整理了一份《2024年最新物联网嵌入式全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升的朋友。

如果你需要这些资料,可以戳这里获取

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人

都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

}

}

jQuery XSS Examples (CVE-2020-11022/CVE-2020-11023)

PoCs of XSS bugs fixed in jQuery 3.5.0. You can find the details in my blog post: English / 日本語

PoC 1

Assign to innerHTML Append via .html()PoC 2 (Only jQuery 3.x affected)

Assign to innerHTML Append via .html()PoC 3

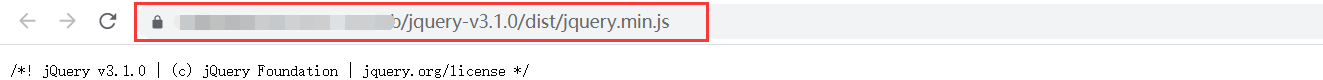

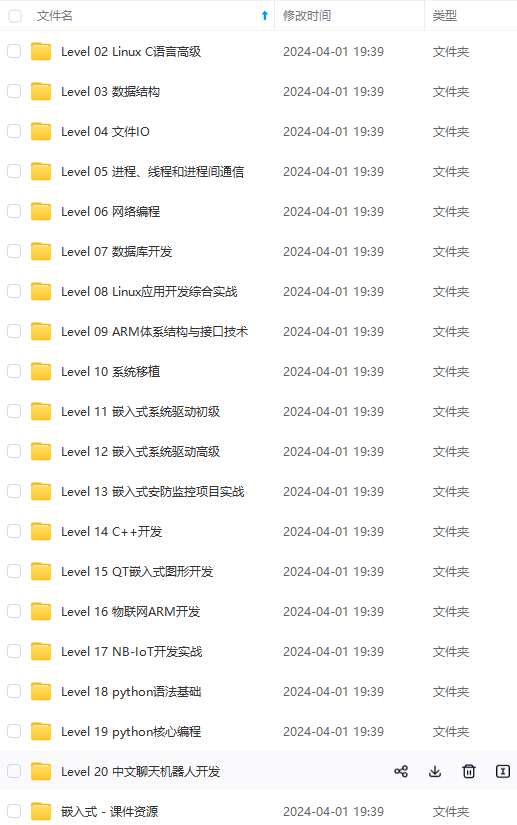

Assign to innerHTML Append via .html() 上面漏洞验证payload代码没有问题,有些可能由于编辑器问题,复制后有些许问题,这里我给出我本地使用的poc,大家下载修改js路径即可使用 链接:<https://pan.baidu.com/s/1O-wJsl_V8VBeiFVPvTCwyw> 提取码:peak ### 三、验证过程 1、找到存在漏洞的js文件  2、打开上面的js文件,将上方payload代码中的js地址替换为下图中的地址  3、替换后如下图 注:src链接可用https://www.example.com/jquery-v3.1.0/dist/jquery.min.js或//www.example.com/jquery-v3.1.0/dist/jquery.min.js  4、将该html直接打开或放入www目录中打开 点击红框即可,我这里仅演示Poc1,其他Poc也可以   ### 四、修复 (1)更新jQuery到3.5.0或更高版本 <https://code.jquery.com/jquery-3.5.0.js> (2)使用XSS清理工具清理用户输入的HTML 官方推荐:<https://github.com/cure53/DOMPurify>   **既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上物联网嵌入式知识点,真正体系化!** **由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、电子书籍、讲解视频,并且后续会持续更新** **[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618679757)** 视频,并且后续会持续更新** **[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618679757)**